PRENSA

Los medios de comunicación hablan de All4Sec. Estas son las noticias.

All4Sec, premiada como Security Partner por Cisco en España

Por segunda vez, Cisco reconoce a All4Sec su contribución al mercado de la seguridad por “su liderazgo en la construcción de infraestructuras preparadas para el futuro”.

Leer noticia

Ciberataques 2025: ¿De verdad esperas librarte?

Al comenzar el año, la Revista SIC-Ediciones Coda suele plantear una pregunta a expertos e instituciones de ciberseguridad que sirve de punto de partida al debate en el sector. Invitamos a leer todas las respuestas, incluida la de All4Sec.

Leer noticia

All4Sec, premiada como Security Partner por Cisco en España

Por segunda vez, Cisco reconoce a All4Sec su contribución al mercado de la seguridad por “su liderazgo en la construcción de infraestructuras preparadas para el futuro”.

Leer noticia

CTEM, un Enfoque Clave para Priorizar Amenazas en el Mundo de la Ciberseguridad

CTEM se centra en la identificación y evaluación de amenazas antes de que los atacantes puedan explotar las vulnerabilidades que permiten materializarlas.Un modelo de recogida de información y toma de decisiones de forma continua que, bien llevadas, puede atenuar el impacto de ataques imprevistos.

Leer noticia

All4Sec consolida su oferta al mercado de integración y servicios gestionados

All4Sec consolida su oferta al mercado con su oferta de diseño de arquitecturas e integración de productos, con una estrategia de servicios gestionados y su red de socios.

Leer noticia

All4Sec incrementa sus ingresos un 62% en 2024

All4Sec ha anunciado los resultados logrados por la compañía en 2024, un año en el que logró un crecimiento del 62% en sus ingresos. Es un ejemplo del buen estado se salud del que goza el sector de la ciberseguridad.

Leer noticia

Hay correos que van a acabar en el spam

Microsoft exigirá que los dominios que envíen más de 5.000 correos al día a cuentas Outlook/Hotmail cumplan con protocolos de autenticación como DMARC, SPF y DKIM. De lo contrario, los correos podrían ser marcados como spam o bloqueados. Desde All4Sec repasamos los conceptos de DMARC, SPF y DKIM.

Leer noticia

All4Sec refuerza sus alianzas y crece de forma muy notable en 2024

Las nuevas alianzas de All4Sec han impulsado el crecimiento de la compañía durante el año 2024; un año que ha culminado con el reconocimiento por parte de Cisco España como su partner del año en seguridad

Leer noticia

Ciberseguridad en los sistemas industriales: una llamada a revisión

Los entornos industriales upervisan y gestionan miles de dispositivos interconectados que interrelacionan unos subsistemas con otros, creando fuertes dependencias entre componentes aparentemente inconexos:un perfecto caldo de cultivo para actividades ilícitas.

Leer noticia

"No hay noticias correspondientes a este mes."

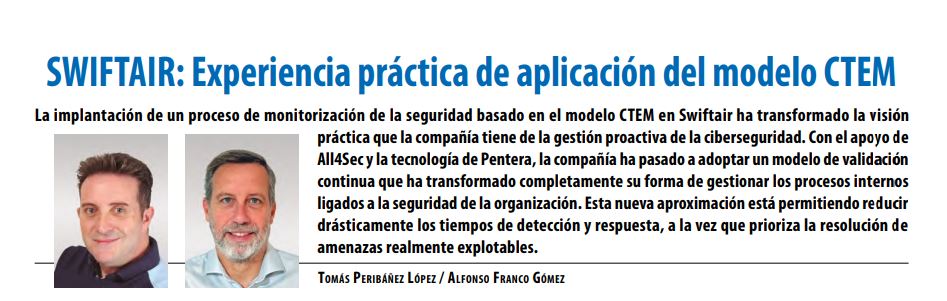

SWIFTAIR: Experiencia Práctica de aplicación de CTEM

Con el apoyo de All4Sec y la tecnología de Pentera, SWIFTAIR ha adoptado un modelo de monitorización y validación continua de la ciberseguridad basado en el modelo CTEM que está transformando su forma de gestionar los procesos internos ligados a la seguridad de la organización.

Leer noticia

¿Está la industria automotriz con el cinturón de seguridad puesto?

Los vehículos modernos no son solo motores y carrocería: son ordenadores sobre ruedas, conectados a Internet, con acceso a servicios del fabricante y gestionando millones de datos. Esta digitalización ha traído consigo numerosas ventajas, pero también ha abierto una puerta gigantesca para los ciberdelincuentes.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Hay Canal Escudo Digital

Chat Control en el punto de mira

La propuesta de ley Regulation to Prevent and Combat Child Sexual Abuse (CSAR), más conocida popularmente como Chat Control, cuya votación estaba prevista para el pasado 14 de octubre de 2025 (finalmente cancelada) es objeto de intensos debates relacionados con la privacidad.

Leer noticia

Madrid, polo europeo de la ciberseguridad

CyberMadrid, Clúster de Ciberseguridad de Madrid, presenta a All4Sec como caso de éxito del ecosistema de ciberseguridad en la Comunidad de Madrid.

Leer noticia

"No hay noticias correspondientes a este mes."

Las 5 claves de la ciberseguridad en 2024: más allá de la IA

Enumeramos 5 puntos que consideramos clave en el territorio de la ciberseguridad y que creemos que serán importantes durante 2024, más allá del impacto seguro que tendrá la IA

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Automática e Instrumentación Friquipandi

“Los ciberataques más habituales seguirán siendo los más efectivos”

Los ciberataques más habituales seguirán siendo los más efectivos. Aquí entran desde el robo de credenciales a las suplantaciones de identidad o el infame ransomware en sus diferentes expresiones, con extorsiones monetarias, filtraciones de información y chantajes.

Leer noticia

¿Como evolucionarán los ciberataques en 2024?

¿En 2024, cuáles serán los ciberataques más complejos y de gran impacto, se esperen o no? Esta es la pregunta formulada por la Revista SIC en su último número de febrero a 231 expertos nacionales e internacionales en ciberseguridad. La respuesta de All4Sec contribuye a este interesante debate

Leer noticia

"No hay noticias correspondientes a este mes."

"No hay noticias correspondientes a este mes."

IAB, un actor indispensable del ransomware

Se llama IAB —Initial Access Broker— a aquellos ciberdelincuentes que proporcionan el acceso inicial a la red corporativa de una organización, pero ¿cómo participan en la cadena de la ciberdelincuencia?

Leer noticia

Tipología de ciberataques: la historia tiende a repetirse

Los ciberataques han crecido de forma exponencial en las últimas décadas. Sin embargo, las técnicas de ataque han variado poco. Repasemos cuáles son.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Muy Seguridad

Ciberseguridad: Perfiles de alta demanda y la batalla por el talento

El mercado de la ciberseguridad a nivel global se estima entre los 150 mil y 190 mil millones de dólares anuales para un total de 5,5 millones de empleos directos. Solo en España, el sector de la ciberseguridad factura casi 2,3 mil millones de euros y ocupa a algo más de 182.000 profesionales

Leer noticia

Redes Sociales y Generación Z: la lucha contra los algoritmos adictivos

La Generación Z, aquellos que han nacido entre 1997 y 2012, ha crecido en un mundo saturado de tecnología digital. Para ellos, las redes sociales no son solo una herramienta de comunicación, sino también una extensión de su identidad.

Leer noticia

Hackeado por Vacaciones

A los ciberdelincuentes les encantan las vacaciones... las vacaciones de los demás.

Leer noticia

"No hay noticias correspondientes a este mes."

Vulnerabilidades día-cero: esperar lo inesperado

Las vulnerabilidades día-cero son aquellas que no dejan ningún día —cero días— para su resolución antes de que alguien pueda tratar de explotarlas.

Leer noticia

Sí, eres una empresa importante

La directiva europea NIS2 debería ser transpuesta por España el próximo 17 de octubre de 2024. Entidades esenciales e importantes tendrán que adoptar y adaptar sus procesos y procedimientos operativos para cumplir con los requisitos de ciberseguridad que impone la nueva legislación.

Leer noticia

All4Sec en el Cluster CyberMadrid

All4Sec se ha incorporado al Clúster de Ciberseguridad CyberMadrid que reúne a empresas, asociaciones e instituciones tanto públicas como privadas que desarrollan actividades en el área de Madrid y que tienen a la ciberseguridad como sector de referencia.

Leer noticia

La concienciación en ciberseguridad a través del código ético

Los códigos éticos son básicos a la hora de establecer una cultura de seguridad dentro de la empresa.

Leer noticia

MAID, las cookies desconocidas de los teléfonos móviles

No son pocas las aplicaciones de Internet o incluso los portales web que piden permisos para geolocalizar el dispositivo como condición indispensable para el funcionamiento o el acceso a su información.

Leer noticia

"No hay noticias correspondientes a este mes."

La Triada CID de la seguridad de la información

La seguridad de la información es un concepto que abarca su confidencialidad, integridad y disponibilidad. Se trata de tres propiedades que se conocen como la tríada “CID” y conforman los puntos de referencia para evaluar riesgos y amenazas.

Leer noticia

Reconocimiento facial: autenticación y otros usos

El uso del reconocimiento facial para objetivos de perfilado comercial, vigilancia o autenticación se ha convertido en un tema de debate con numerosas aristas.

Leer noticia

Los Quebrantaversos salen de caza

Repaso a las amenazas y ciberataque que se prevén en el año 2023. Lea la opinión de numerosos profesionales del sector entre los que se encuentra Alfonso Franco, CEO de All4Sec

Leer noticia

Vulnerabilidades en la ayuda a los vulnerables

Organizaciones humanitarias como Cruz Roja, Amnistía Internacional, Save the Children o Médicos Sin Fronteras (y en general, cualquier ONG que desarrolle funciones humanitarias) dependen actualmente de las tecnologías de la información para llegar hasta sus destinatarios. Y precisamente esa dependencia les hace doblemente vulnerables: tecnológica y humanitariamente.

Leer noticia

Los gestores de contraseñas, en el radar de los ciberdelincuentes

Los gestores de contraseñas han ido ganando protagonismo entre los usuarios gracias a la facilidad que tienen de agregar la identificación y la autenticación en diferentes cuentas dentro de una única caja fuerte que sea suficientemente segura.Sin embargo,si alguien consiguiera tener acceso a la clave maestra del gestor de contraseñas, estaría en disposición de acceder a todas las cuentas de su víctima.

Leer noticia

Phishing de tinta invisible: cuando el engaño no se ve

Actualmente, superar las herramientas anti-phishing resulta una tarea realmente ardua.Sin embargo, debemos saber que estas herramientas no son infalibles. Hay técnicas que disfrazan el mensaje de modo que los ojos ven una cosa, pero el contenido muestra otra.

Leer noticia

El camino seguro hacia SASE

Los cuellos de botella que las redes planteaban con su arquitectura de estrella —un punto central de acceso al que se conectaban todos los dispositivos— han pasado a ser verdaderas redes WAN distribuidas en las que la seguridad de los datos y las conexiones, los privilegios de dispositivos y usuarios o la latencia de las comunicaciones son gestionados desde la nube

Leer noticia

DDoS, fácil, efectivo y barato

En los últimos meses, los ataques a las infraestructuras tecnológicas han tenido como protagonista a un viejo modelo de amenaza centrada en la inhabilitación de sistemas y que es conocido como DDoS -Distributed Denial of Services.

Leer noticia

El papel de las PYMES en la ciberseguridad de las cadenas de suministros

Las cadenas de suministros se han alzado como uno de los principales riesgos que presentan las compañías de tecnología. En este contexto, las PYMES tienden a formar parte de cadenas de producción jugando un papel ciertamente relevante; más relevante aún del que algunos imaginan.

Leer noticia

Nueve problemas habituales con la Wi-Fi

El despliegue de una red Wi-Fi requiere de un análisis pormenorizado de las necesidades junto con un conocimiento adecuado de cómo la tecnología encaja dentro de una organización.

Leer noticia

Ciberseguridad en vacaciones: Que no se aprovechen de tus descuidos

Los ciberdelincuentes adoran las vacaciones de los demás, ya que consideran este período como una oportunidad para aprovechar la distracción y la relajación de las medidas de ciberprotección.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Informe Digital

MDM, la lucha por el control no intrusivo

La movilidad ha traído nuevos modelos de gestión en los equipos de trabajo de las empresas. El uso de terminales remotos, los cambios continuos de localización geográfica o incluso los medios de conexión con las redes corporativas han hecho que las compañías tengan que adaptar sus controles a la itinerancia que supone el uso de los dispositivos móviles.

Leer noticia

Ciberseguridad en vacaciones: Que no se aprovechen de tus descuidos

Los ciberdelincuentes adoran las vacaciones de los demás, cconsideran este período como una oportunidad para aprovechar la distracción y la relajación de las medidas de ciberprotección.

Leer noticia

Wi-Fi y el futuro de las redes internas

El uso de una tecnología que dé cobertura a la movilidad resulta indispensable. Y no solo hablamos de redes 5G sino de ese otro tipo de servicios que proporcionan las redes Wi-Fi

Leer noticia

Ciberseguridad en vacaciones: Que no se aprovechen de tus descuidos

Los ciberdelincuentes adoran las vacaciones de los demás, cconsideran este período como una oportunidad para aprovechar la distracción y la relajación de las medidas de ciberprotección.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Byte TI

La evolución de la ingeniería social a través de la IA generativa

Habrá una batalla entre la IA ‘buena’ y la IA ‘mala’, y solo con una vigilancia constante se podrán mantener a raya las amenazas

Leer noticia

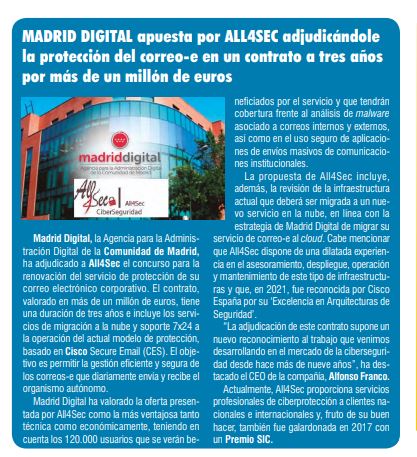

Madrid Digital apuesta por All4Sec en la seguridad de su correo electrónico

Madrid Digital apuesta por All4Sec adjudicándole la protección del correo-e en un contrato a tres años por más de un millón de euros

Leer noticia

Cyber Resilience Act: la futura ley de seguridad de los productos digitales

La UE ha puesto sobre la mesa el desarrollo de un nuevo reglamento que establecerá un buen número de exigencias a los productos software que se comercialicen en Europa

Leer noticia

Qué hacer cuando te roban los datos de la tarjeta (Entrevista)

Cuando se detecta el robo de los datos de una tarjeta bancaria es indispensable tomar algunas medidas de precaución de forma inmediata.

Leer noticia

Lazarus Group amenaza con un malware indetectable

LightlessCan, se ha vuelto el centro de atención de los profesionales del sector debido a su capacidad de pasar desapercibido

Leer noticia

El camino europeo hacia la identidad digital de sus ciudadanos: eIDAS-2

La ley aspira a promover el derecho de cualquier ciudadano a contar con una identidad digital que sea reconocida en cualquier lugar de la Unión Europea

Leer noticia

Black Friday: cómo evitar caer en las estafas este 2023

Un promedio de dos millones de españoles han sido víctimas de las estafas durantes las oferta del Black Friday. Te contamos cuáles son los timos más comunes y cómo evitar ser víctima de los ciberdelincuentes.

Leer noticia

Phishing: ¿por qué seguimos picando?

Entrevista a Alfonso Franco, CEO de All4Sec, sobre la problemática del phishing en nuestra vida cotidiana

Leer noticia

Las 5 claves de la ciberseguridad en 2024: más allá de la IA

Desde All4Sec enumeramos cinco puntos que consideramos clave en el territorio de la ciberseguridad y que creemos que serán importantes durante 2024, más allá del impacto seguro que tendrá la IA.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. IT Digital Security Cepyme News

Las ciberamenazas a vigilar en 2022

A continuación, repasamos los pasos que los ciberdelincuentes han seguido en 2021 en la ejecución de sus ataques y cómo creemos que maniobrarán en el próximo año. No en vano, la persistencia en el tiempo de estos ataques supera las previsiones que periódicamente realizamos.

Leer noticia

Me opongo a que la IA decida sobre mí

La protección de los datos personales no solo afecta a la custodia de quienes los obtiene por medios lícitos, sino también a cómo estos los emplean para tomar decisiones. Más allá de los procedimientos y medios técnicos necesarios para gestionar su protección, el tratamiento de los datos, en particular a través de técnicas de Inteligencia Artificial (IA), despierta un extraordinario interés entre las compañías.

Leer noticia

Ciberataques: ¿pagar o no pagar?

Claudicar ante una extorsión cometida por un grupo de ciberdelincuentes o negarse. Esta es una de las preguntas a las que, de forma cada vez más recurrente, se enfrentan los dirigentes después de sufrir un ciberataque.

Leer noticia

Ciberataques 2022: a peor

Para olisquear qué amenazas y ciberataques harán padecer a la sociedad este año también pandémico, SIC ha llevado a cabo una consulta de alcance sin precedentes - la más amplia y representativa hecha hasta la fecha- a 241 actores de referencia internacional de la industria y los servicios para pulsar sus intuiciones en este asunto tan crucial.

Leer noticia

Security Ratings, poniendo nota a la ciberseguridad de una empresa

Al igual que en el entorno financiero se cuantifica el riesgo crediticio de un cliente, también en ciberseguridad se ha empezado a cuantificar el ciber-riesgo de una organización.

Leer noticia

Combatir la desinformación desde la ciberseguridad

La desinformación está a la orden del día. No pocos profesionales de la ciberseguridad han identificado en la manipulación de la información una nueva superficie de ciberataque surgida al amparo de la avalancha de datos que se utilizan para la toma de decisiones.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Economia de Hoy, PRnoticias

Rusia-Ucrania: ¿Y si las hostilidades se abrieran paso por la red?

El uso de los ciberataques en la gestión de los equilibrios geopolíticos tiene cada vez mayor relevancia en el mundo.

Leer noticia

1080 recetas para la desinformación

La manipulación de las personas a través del sesgo en la información tiene muchas variables en las que apoyarse.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Economia de Hoy, LaPublicidad.net, TopComunicacion, PRnoticias, Marketing Directo

Twitter cumple 16 años: cómo combatir la desinformación en la red social

El aniversario de Twitter, este 21 de marzo, ha creado el contexto ideal para que All4Sec analice las distintas técnicas de desinformación usadas en la red social y ofrecer a sus usuarios herramientas para poder combatirlas.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Noticias De, LaPublicidad.net, Notimérica, Diario Siglo XXI, Diario Nius, Qué

Tribuna All4Sec: Combatir la desinformación desde la ciberseguridad

La manipulación de la información se ha consolidado como una nueva superficie de cibertaque. Los agentes de la desinformacion han aprendido a utilizar la tecnología con contenidos reales y convertirlos en datos manipulados. ¿Cómo puede la ciberseguridad combatir esta amenaza? Revista SIC 149. Pag. 132

Leer noticia

La “nueva” moda en ciberdelincuencia: soborno y extorsión a empleados

El soborno o la extorsión a empleados forman parte habitual de los mecanismos usados para acceder a las cuentas de los usuarios privilegiados y con ellas a los datos protegidos de una organización.

Leer noticia

El nuevo horizonte de las Deepfakes

Las deepfakes han tomado el protagonismo de la actualidad. El uso de imágenes de video con declaraciones de dirigentes políticos o ataques a ciudades europeas ha despertado la inquietud y el interés de la sociedad por una nueva forma de recurrir al video-engaño como fuente de manipulación de los ciudadanos.

Leer noticia

Acceso a información de usuarios sin tocar el terminal móvil

La privacidad es uno de los elementos fundamentales de la libertad de las personas. Por eso mismo, conviene recordar que la intimidad de una persona no solo reside en lo que contienen nuestros teléfonos móviles

Leer noticia

¿Qué hay detrás de Pegasus?

Los teléfonos móviles pueden ser víctimas de ciberataques sin que el usuario participe en modo alguno en su éxito. Estos agujeros de seguridad son conocidos en el sector con el nombre de “interaction-less bugs” o “zero-click bugs”.

Leer noticia

Técnicas de evasión: cuando un malware sospecha que está siendo “vigilado”

La complejidad en el desarrollo de los malwares ha llevado a los ciberdelincuentes a tratar de anticiparse a las medidas que los fabricantes de productos de seguridad utilizan para intentar detectarlos.

Leer noticia

El abuso de redes sociales de los adolescentes: hasta tres perfiles por persona

Con motivo del Día Internacional de las redes sociales resulta relevante identificar las actitudes de niños y jóvenes cuando utilizan las redes sociales y cómo afectan a su ciberseguridad.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Onda Cero, Cope, Diario Abierto, Diario Siglo XXI, Notimerica, NoticiasDe.es

Los adolescentes españoles pueden llegar a tener tres tipos de perfiles en redes sociales

Con motivo del Día Internacional de las redes sociales resulta relevante identificar las actitudes de niños y jóvenes cuando utilizan las redes sociales y cómo afectan a su ciberseguridad.

Leer noticia

All4Sec incorpora nueva sales manager

All4Sec, compañía de consultoría con una amplia trayectoria en el área de la ciberseguridad, ha incorporado a Marta de Francisco como nueva Sales Manager.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Revista Transformación Digital

Estos son algunos de los ataques de phishing más imaginativos

No hay día en el que no nos despertemos con una noticia sobre un intento de phishing a empresas o ciudadanos anónimos a través de mecanismos cada vez más imaginativos.

Leer noticia

All4Sec incorpora a Marta Francisco como nueva sales manager

All4Sec, compañía de consultoría con una amplia trayectoria en el área de la ciberseguridad, ha incorporado a Marta de Francisco como nueva Sales Manager.

Leer noticia

El correo electrónico no es un gestor documental

¿Quién no ha pensado en enviarse un email a sí mismo con un documento adjunto para trabajar posteriormente con él? ¿Quién no ha considerado que un documento anexado a un correo está más accesible si lo conserva en su buzón? ¿Quién no ha utilizado su cuenta de correo electrónico como repositorio de información?

Leer noticia

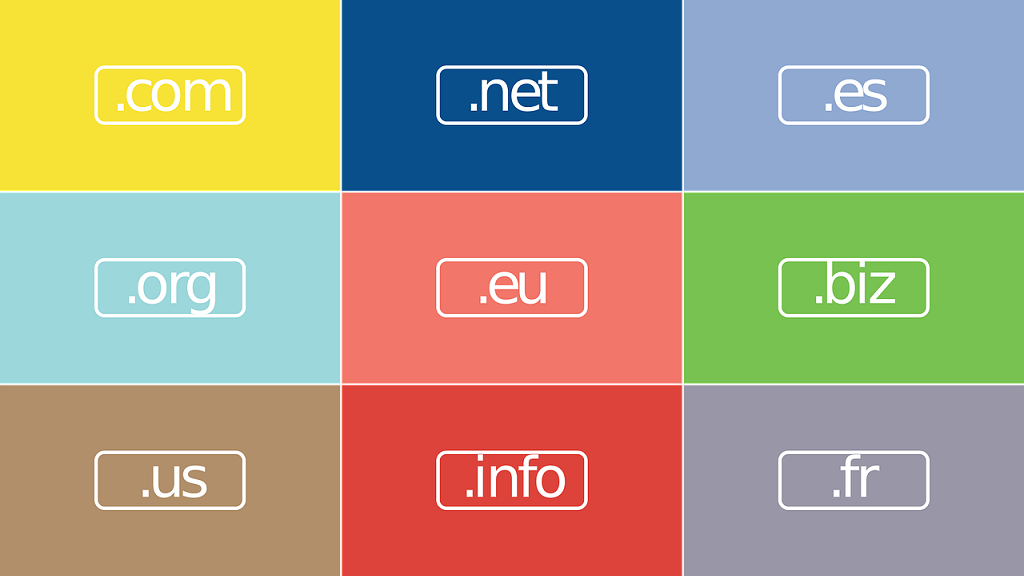

Dominios de segunda mano: su caducidad y el peligro que conllevan

La caducidad de los dominios de Internet se ha convertido en un punto de atención para muchas compañías. El uso de dominios que han caducado se ha convertido en una práctica muy extendida con la que llevar a cabo multitud de ciberataques.

Leer noticia

¿Para qué sirve hacer un plan de continuidad?

La continuidad del negocio se ha convertido en un tema recurrente en los dos últimos años. Acontecimientos inesperados, como la pandemia del COVID-19, han puesto de manifiesto la delicada operación de muchas compañías que de repente han visto como sus habituales procedimientos de trabajo quedaban alterados.

Leer noticia

Dónde no debes comprar en este Amazon Prime Day

Son fechas para conseguir productos a muy buen precio en las que los ciberdelincuentes aprovechan para estafar a los incautos. Aun asi, es posible saber si están tratando de estafarnos en este Amazon Prime Day.

Leer noticia

Las entidades financieras periódicamente refuerzan sus mensajes a los clientes para que se mantengan alertas. Tanto en el ámbito profesional como en el personal es clave adoptar buenos hábitos digitales que permitan mantener una vida online segura. Leer noticia

El emergente mercado de la automatización de servicios de hacking

Las herramientas de automatización de la validación de la ciberseguridad son cada vez más habituales. Su uso permite, a través de demostraciones reales, analizar el posible impacto de diferentes ciberataques en una organización teniendo en cuenta la disponibilidad, integridad o confidencialidad de sus activos de información.

Leer noticia

Los peligros de los regalos inteligentes estas navidades

Un año más, las fiestas navideñas se verán inundadas de regalos “inteligentes” que se conectan a internet, en constante crecimiento año tras año. Por desgracia, parece ser que la mayor parte de la gente sigue sin ser plenamente consciente de los peligros de estos dispositivos cuando actúan como puertas para cibercriminales, sobre todo para los más pequeños.

Leer noticia

¿Son los drones vulnerables a los ciberataques?

¿Cómo se puede interceptar un dron que sobrevuela una zona restringida y que se utiliza para fines ilícitos? Algunos pensarán en la forma más tradicional de lanzarles un objeto en forma de misil para tratar de derribarlo. Sin embargo, pese a ser la forma más simplista, no es la única. Y es aquí donde el hackeo de los drones entra en acción.

Leer noticia

RGPD: Por el árticulo 32…

Más de dos años después de la entrada en vigor del Reglamento General de Protección de Datos (RGPD) resulta interesante pararse a analizar cómo hemos evolucionado en la aplicación de esta nueva normativa europea. En particular en relación al artículo 32...

Leer noticia

¿Qué necesita España para estar en el top de la ciberseguridad?

Con un proceso de digitalización acelerado por la pandemia, la ciberseguridad ha cobrado más relevancia que nunca. Sin ciberseguridad nuestras estructuras organizativas, productivas o sociales estaban listas para ser explotadas por los cibercriminales. En este contexto, la pregunta que muchos se harán es: ¿cómo de preparado está España respecto a otros países en materia de ciberseguridad?

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Computing, CepymeNews Interempresas InfoPLC++

Estrategias utilizadas por los phishers para explotar el COVID-19

Los ciberdelincuentes han hecho del miedo ante el coronavirus el mejor aliado para cometer sus fechorías. Esa es la vulnerabilidad que están aprovechando, a través del phishing, para conseguir sus objetivos. Desde All4Sec enumeran algunos de los tipos de ataques que en forma de ingeniería social han circulado, y aún circulan, por Internet.

Leer noticia

¿Y si los ordenadores solo trabajaran con datos cifrados?

Las grandes empresas tecnológicas de servicios en la nube se han encargado de convencernos de que con ellos nuestros datos están seguros. Sin embargo, ¿qué ocurriría si pudiéramos mantener la privacidad de los datos frente a estas terceras partes, lo haríamos?

Leer noticia

¿Cómo serán los ciberataques en 2021?

Tiempos modernos: Amenazas y ciberataques en 2021. All4Sec, entre otros expertos, anticipa como serán los ciberataques en 2021.

Leer noticia

DOSSIER: SolarWinds, el enemigo invisible

El hackeo de la herramienta Orion IT de SolarWinds inaugura una gama de ataques en la que son los proveedores de servicios y desarrollo de software los que propician, sin ser conscientes de ello, la introducción de malware en los entornos de sus clientes.

Leer noticia

Internet Seguro: Perfiles falsos y protección de datos

Los informativos de RNE cuentan con la participación de Alfonso Franco, CEO de All4Sec, para hablar de los perfiles falsos en Internet.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. RNE: Más cerca, RNE: 14 horas

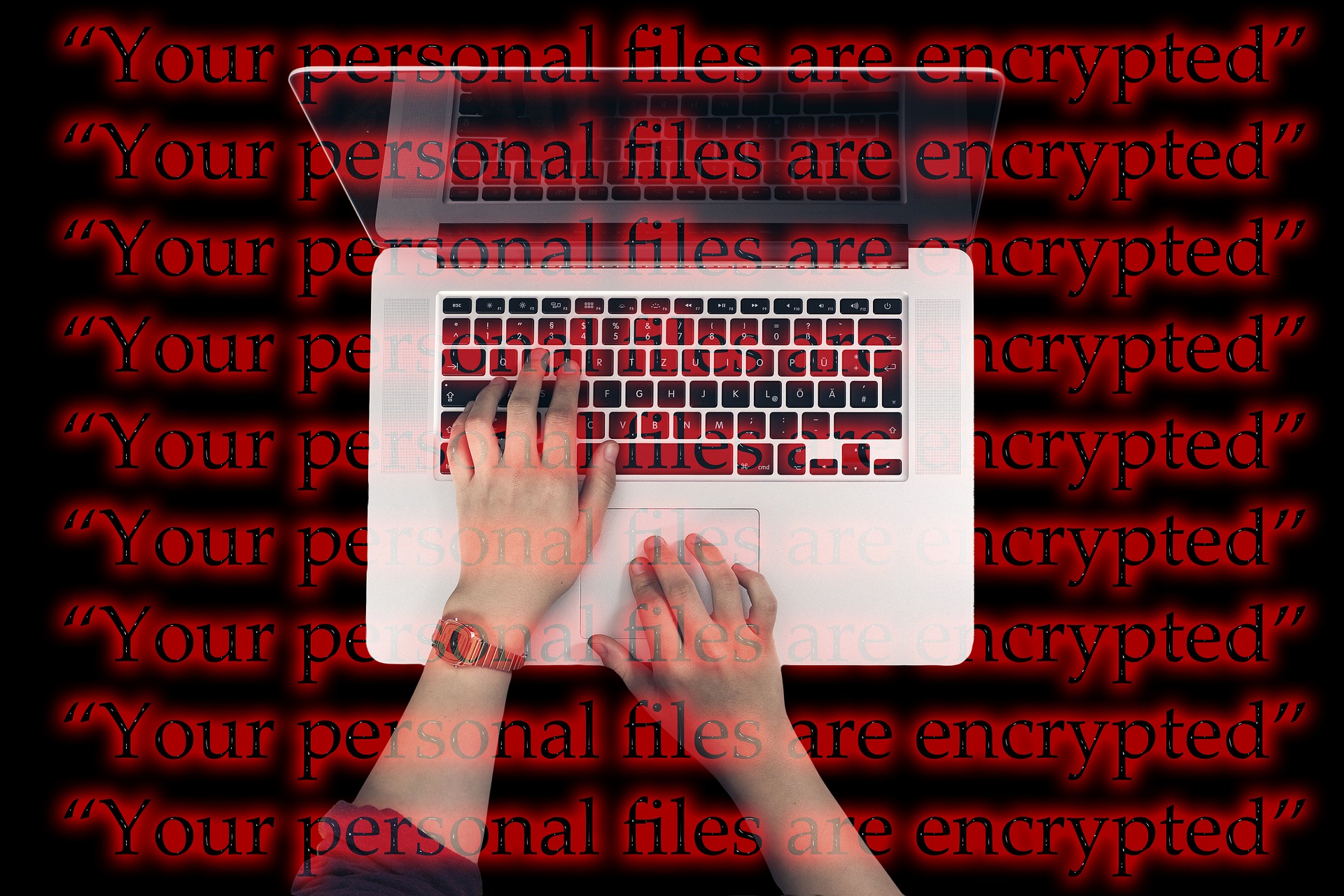

Consejos para prevenir un ataque de ransomware

A nadie se le escapa que el concepto de ransomware ha adquirido un protagonismo nunca antes conocido. Desde All4sec señalan un conjunto de recomendaciones encaminadas a implementar medidas, herramientas y recursos que puedan servir para mitigar el efecto de esta amenaza.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Diario Abierto, Hay Canal

DNS: el deseado listín telefónico de Internet

Dentro de Internet, el DNS —Domain Name System— es un elemento fundamental que resulta desconocido para la inmensa mayoría de los usuarios de servicios online. Estableciendo una analogía, el DNS sería algo parecido a lo que proporciona un listín telefónico: frente a un nombre, el DNS devuelve una dirección IP. Aunque en realidad, no es tan simple.

Leer noticia

¿Quién está al otro lado? Un análisis de los perfiles falsos en Internet

Las redes sociales se han convertido en el principal foco de perfiles falsos de Internet. Hay perfiles que se corresponden con personas reales que han visto comprometidos sus datos o cuentas personales. Otros están asociados a información clonada de fuentes públicas. Incluso abundan los perfiles inventados, creados de forma automática.

Leer noticia

Qué hacer si somos víctimas de un ransomware

Los ataques de ransomware se están convirtiendo en las herramientas favoritas de los cibercriminales. Resulta muy difícil deshacerse de un ransomware cuando se cuela en los sistemas de una empresa. De hecho, muchas organizaciones no saben muy bien cómo reaccionar.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Diario Abierto, TicPymes

Alerta virus: así funciona el mercado negro de los ataques informáticos

En España, un 45 % de las empresas han tenido al menos un trabajador que ha descargado un archivo malicioso. Alfonso Franco, CEO de All4Sec, habla en la COPE de los ataques de phishing.

Leer noticia

La seguridad se ha desplazado hacia un nuevo concepto, conocido como Zero Trust

Entrevista a Alfonso Franco, CEO de All4Sec, sobre los desafíos y los problemas que ha causado, entre otros, el aumento del ransomware y los nuevos ataques ocurridos en el último años.

Leer noticia

Por qué no hay que pagar un ransomware

Los ataques de ransomware no paran de crecer. Desgraciadamente, el secuestro de datos se ha convertido en la herramienta más lucrativa y efectiva de los cibercriminales. En este escenario, a veces las organizaciones se encuentran con que a pesar de las precauciones y medidas tomadas para protegerse sus opciones de recuperar los datos robados se diluye. En ese caso, a algunos les entrarán las dudas y se harán una pregunta: ¿deberían pagar el rescate?

Leer noticiaEsta noticia también fue publicada en los siguientes medios. CEPYMENews, Computing Izaro MuyPYMES CybersecurityNews HayCanal

Fondos Europeos de Recuperación. Más que dinero, todo un reto

El Parlamento Europeo aprobó el pasado 11 de febrero de 2021 el conocido como Mecanismo de Recuperación y Resiliencia, la parte principal de los fondos europeos para afrontar las consecuencias económicas por la pandemia. A España le corresponden unos 140 000 millones de euros en forma de transferencias (72.000 millones) y préstamos (68.000 millones) para el período 2021-2026. El objetivo es la transformación digital y la transición ecológica. No se pierda el análisis que nos regala Alfonso Franco, Presidente de All4Sec.

Leer noticia

SD-WAN, la tercera fase de seguridad en el teletrabajo

La pandemia de Covid-19 ha impulsado el teletrabajo y la VPN ha sido la forma elegida por la mayoría de las empresas para conectar sus servicios corporativos. Sin embargo, también hemos descubierto sus limitaciones: escalabilidad, prioridades en el tráfico de la red, privilegios de acceso, servicios en la nube, etc. Hemos pasado de entornos controlados, con elevados anchos de banda, a entornos remotos con comunicaciones difícilmente gestionables y optimizables. Y es aquí donde conceptos como SD-WAN (Software Defined WAN) han adquirido un nuevo protagonismo.

Leer noticia

Día de Internet, ¿sin Internet?

Hoy se celebra el día de Internet y para poder valorarlo nos gustaría invitarle a imaginarse la siguiente situación: esta mañana se levanta de la cama y su conexión a Internet no funciona. Al tomar su teléfono para consultar sus mensajes de WhatsApp o sus correos electrónicos las aplicaciones le muestran una señal con el mensaje: "Datos no disponibles".

Leer noticiaEsta noticia también fue publicada en los siguientes medios. DiarioAbierto,

Hibridación: ¿también en el sistema educativo?

“La tecnología lo ocupa todo y en educación no es menos”. La frase con la que comenzamos este reportaje dedicado a la educación del futuro es obra de Juanjo Galán, Business Strategy de All4Sec. Frase que daría pie para pensar que sí, que la tecnología, al igual que ocurre con el mundo laboral, también transformará el educativo. Es decir, sí, pero…

Leer noticia

La pandemia ha impulsado la transformación digital de las empresas. Aumentar el negocio y captar clientes tiene como eje el mundo digital. El 60% ha aumentado su inversión en estos canales. Al tiempo los ciberdelincuentes también han desarrollado sus métodos y sus ataques. Escuche las declaraciones a COPE de Alfonso Franco,CEO de All4Sec Leer noticia

Ciberseguros y ransomware, ¿un reclamo?

Según estudios realizados por varias consultoras de ciberseguridad, los ataques de ransomware crecieron más de un 700% en el último año. Entre las industrias más afectadas están las relacionadas con el consumo, la sanidad, el sector financiero o la industria. Y fundamentalmente se trata de grandes corporaciones. Pero ¿por qué estas grandes empresas son objetivos de ataques de ransomware?, realmente ¿no son las que mejor están preparadas para responder a la amenaza?

Leer noticia

Los riesgos de los teléfonos móviles

Nadie se sorprendería si dijéramos que existen más teléfonos móviles que personas en el mundo. Y que más de la mitad de esos terminales son teléfonos inteligentes con capacidades avanzadas en cuanto a prestaciones y servicios. Ahora bien, ¿somos conscientes de los riesgos que nuestros terminales llevan intrínsecos?

Leer noticia

Los riesgos ignorados de las redes sociales

Las redes sociales son parte inherente de nuestra sociedad actual. ¿Quién no tiene una cuenta en las redes sociales más conocidas? ¿Quién rechazaría participar en una comunidad donde compartir ideas o intereses comunes con amigos o conocidos? En este contexto surgen riesgos no siempre bien valorados. A continuación, en All4Sec queremos mostrar los más relevantes.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. DiarioAbierto,

Los riesgos ignorados de las redes sociales

No descubrimos nada si afirmamos que uno de los principales usos de las redes sociales es encontrar a otras personas e incluso seguir sus actividades cotidianas o profesionales. Y en este contexto surgen riesgos no siempre bien valorados. A continuación, All4Sec nos indica los más relevantes.".

Leer noticia

Cisco España entrega los premios Partner Awards FY20

“En una ceremonia virtual, CISCO ESPAÑA entregó a la compañía ALL4SEC el reconocimiento como “Architectural Excellence Security Partner of the Year 2020”

Leer noticiaEsta noticia también fue publicada en los siguientes medios. HayCanal, ChannelBiz, Telecomkh, Canalpress

Ya las utiliza la mitad de la población mundial.

Nos conectan y nos comunican, pero un mal uso también puede tener consecuencias negativas. Alfonso Franco,CEO de All4Sec, nos habló de los riesgos de las redes sociales que a menudo pasan desapercibidos entre los usuarios.

Leer noticia

Día de las habilidades (en ciberseguridad) de la juventud

El 15 de julio se celebra el día de las habilidades de la juventud, una iniciativa liderada por las Naciones Unidas. Este año 2021 son objeto de atención dos habilidades muy particulares: la resiliencia y la creatividad, dos conceptos que utilizamos en el sector de la ciberseguridad de forma cotidiana, incluso de forma enfrentada.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. HayCanal

Dualidad de la tecnología frente al fraude fiscal

La tecnología contribuye a la deslocalización de las empresas o a la globalización de la economía. En este contexto, el control de las transacciones económicas o el pago de impuestos aplican tensión sin piedad a las legislaciones financieras de los países. No en vano, los flujos financieros ilícitos recurren a menudo a la tecnología como herramienta habilitadora para facilitar la ocultación de sus fondos.

Leer noticia

Cómo hacer un mejor uso de nuestras redes sociales

Con el objetivo de informar sobre los riesgos ocultos de las redes sociales, desde All4Sec aportan una serie de recomendaciones para que los ciudadanos desarrollen un escepticismo sano que haga de las redes sociales una herramienta útil y segura en su día a día.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. CEPymes

Usar Mejor las Redes sociales

Con el objetivo de informar sobre los riesgos ocultos de las redes sociales, desde All4Sec aportan una serie de recomendaciones para que los ciudadanos desarrollen un escepticismo sano que haga de las redes sociales una herramienta útil y segura en su día a día.

Leer noticia

Guía para borrar (para siempre) los archivos de un ordenador o un teléfono móvil

La eliminación de datos de un equipo informático constituye una tarea sensible. Cuando una compañía quiere retirar, por obsolescencia o traslado, la infraestructura tecnológica que ha estado utilizando durante los últimos años, los pasos para garantizar la confidencialidad de los datos que contiene no resultan complejos, aunque sí metódicos.

Leer noticia

Noobs en la Dark Web,conozca la jerga del cibercrimen

Todos los sectores de la sociedad tienen sus propias jergas y conceptos. En ciberseguridad, el significado de los vocablos varía ligeramente respecto a lo que cabría esperar; se convierten en conceptos nuevos, resultado de agregar dos o más palabras o transformar siglas en ideas.

Leer noticia

LPE, la puerta del hacker a nuestro ordenador

Si no han oído hablar de LPE quizás este sea un buen momento para hacerlo porque se trata de un problema más habitual de lo que parece. Las vulnerabilidades de LPE habitualmente están relacionadas con errores en instalaciones o configuraciones de software que permiten acceder a privilegios no previstos por la aplicación y por tanto el acceso a comandos autorizados solo al administrador del equipo.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. EconomíadeHoy DiarioAbierto CepymeNews

Alternativas de concienciación sobre la ciberseguridad

Existen numerosas actividades que persiguen concienciar a empleados y ciudadanos en el uso seguro de la tecnología. Entre ellas se encuentran los juegos, las presentaciones, las charlas de personas expertas, las simulaciones de ciberataques, los desafíos tecnológicos y un largo etcétera. Sin embargo, en All4Sec hemos pensado en un enfoque alternativo; algo más próximo a esos colectivos que pasan de puntillas por las noticias que les hablan de estos aspectos y que a menudo les resultan aburridas o tediosas.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Izaro

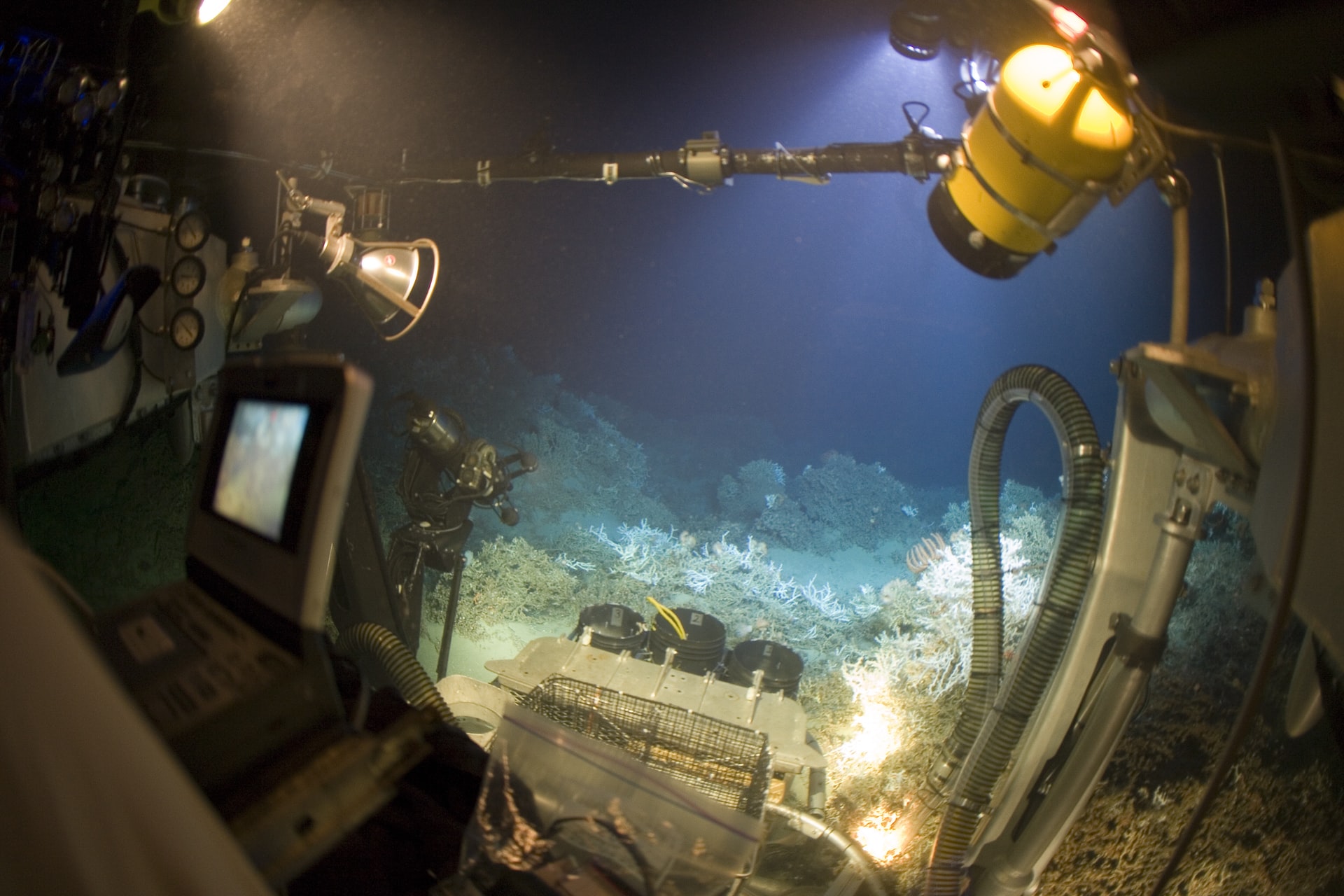

Los riesgos (y el valor estratégico) de los cables submarinos

La inmensa mayoría del tráfico intercontinental de internet viaja a través de cables submarinos. Según algunos analistas representa algo más del 95% de tráfico total. Con tal ingente infraestructura para la distribución de datos e información, no resulta sorprendente pensar que la seguridad de estas conexiones sea prioritaria para empresas y gobiernos.

Leer noticia

Por qué no hay que pagar un ransomware

A veces las organizaciones se encuentran en posiciones en las que, a pesar de todas las precauciones y medidas tomadas para protegerse, sus opciones de recuperar los datos robados se diluyen. En ese caso, a algunos les entrarán las dudas y deberán responder a una pregunta: ¿deberían pagar el rescate?

Leer noticia

Las RATas buenas y las troyanas

El acrónimo RAT —Remote Access Tool— hace referencia a las herramientas que utilizan los equipos de soporte IT para la administración remota de infraestructuras informáticas. Algo así como, una forma centralizada de gestionar la tecnología de una organización. Sin embargo, la última “T” del acrónico es susceptible de cambiar su buena intención si se sustituye por la palabra “Trojan”.

Leer noticia

X-to-earn: la importancia de los wallets en la economía del blockchain

Desde su propia concepción, los wallets se han asociado a repositorios de criptomonedas, como Bitcoins o Ethereums. Sin embargo, su uso no solo se circunscribe a ese tipo de activos. En general los wallets se aplican a cualquier valor definido en el mundo del blockchain sobre el que se asume una propiedad.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. Crytonet

Precauciones con los dispositivos IoT en los regalos navideños

Se avecinan fechas en las que muchos recibiremos regalos en forma de equipos electrónicos: relojes, juguetes, cámaras, asistentes de voz, televisores… Todo un repertorio de dispositivos IoT que entrarán a forma parte de nuestra vida cotidiana.Pues bien, sin ser tremendistas, nos enfrentamos a una seria amenaza.

Leer noticiaEsta noticia también fue publicada en los siguientes medios. El Español EscudoDigital SmartLightHome

Procrastinar en ciberseguridad: “Disculpen la demora”

¿Somos conscientes de cuántos de nuestros equipos informáticos emplean versiones antiguas de software?¿Estamos al tanto de que existen actualizaciones de seguridad? El silencio de muchos de los lectores ante estas preguntas seguramente pondrá de manifiesto una práctica que se ha puesto de moda en muchas actividades de nuestra vida cotidiana: la procrastinación.

Leer noticia